Internetsicherheit/eLearning

इनसाइट्स

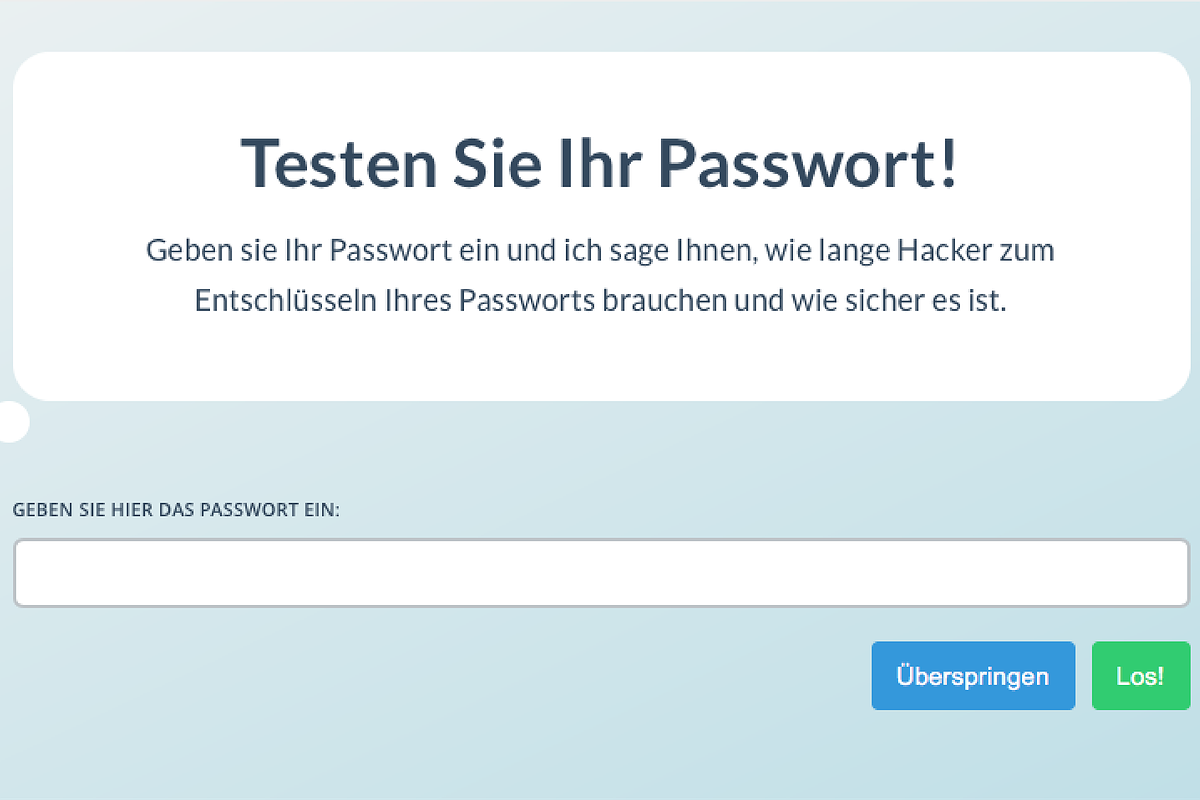

Erfahren Sie in diesem Kurs, um was es sich bei der rohen Gewalt in einer Brute-force-Attacke handelt. Lernen Sie weiterhin, wie Sie sich vor einer solchen Attacke schützen können und was Sie tun sollten, wenn Sie Opfer dieser Attacke wurden.

Fallbeispiel Brute-force-Attack

Definition und Vorgehen bei einer Brute-force-Attacke

Prävention und Erste Hilfe bei Brute-force-Attacken

Lernen Sie in diesem Kurs, wie bei einer sich einschleusenden Attacke in eine Datenbank vorgegangen wird, wie sie verläuft und wie man sie am besten umgeht.

Fallbeispiel SQL Injektion

Definition und Vorgehen bei SQL Injektion

Prävention SQL Injektion

Was bedeutet Internetsicherheit? Wie funktioniert das Internet? Wie können Sie sich im Allgemeinen schützen und was ist zu tun, wenn Sie doch Opfer einer Attacke geworden sind? Diesen Fragen gehen wir hier auf den Grund.

Wie funktioniert das Internet?

Was sind Cookies?

Fallbeispiel Cyber Security

Definition Cyber Security

Prävention Cyber Security

Erste Hilfe Cyber Security

Hillary braucht Ihre Hilfe zum Thema Cyber Security

Begleiten Sie Hillary im Umgang mit dem Internet

In diesem Kurs erfahren Sie, was man unter einem Netzwerk von Robotern versteht und wie Sie erkennen, ob Sie nicht bereits selbst als ein Roboter (Bot) gehandelt werden. Lernen Sie außerdem, wie Sie sich vor der Integration in ein Botnetz schützen und was zu tun ist, falls Sie bereits drin sind.

Fallbeispiel zu Botnetze

Definition und Vorgehen zu Botnetze

Prävention und Erste Hilfe Botnetz

Lernen Sie in diesem Kurs, um was es sich bei der Entführung einer Kommunikationssitzung handelt und ab wann man von einer Sitzung (Session) spricht. Erfahren Sie außerdem, wie man sich vor dieser Attacke schützen kann

Fallbeispiel Session Hijacking

Definition und Vorgehen Session Hijacking

Prävention Session Hijacking

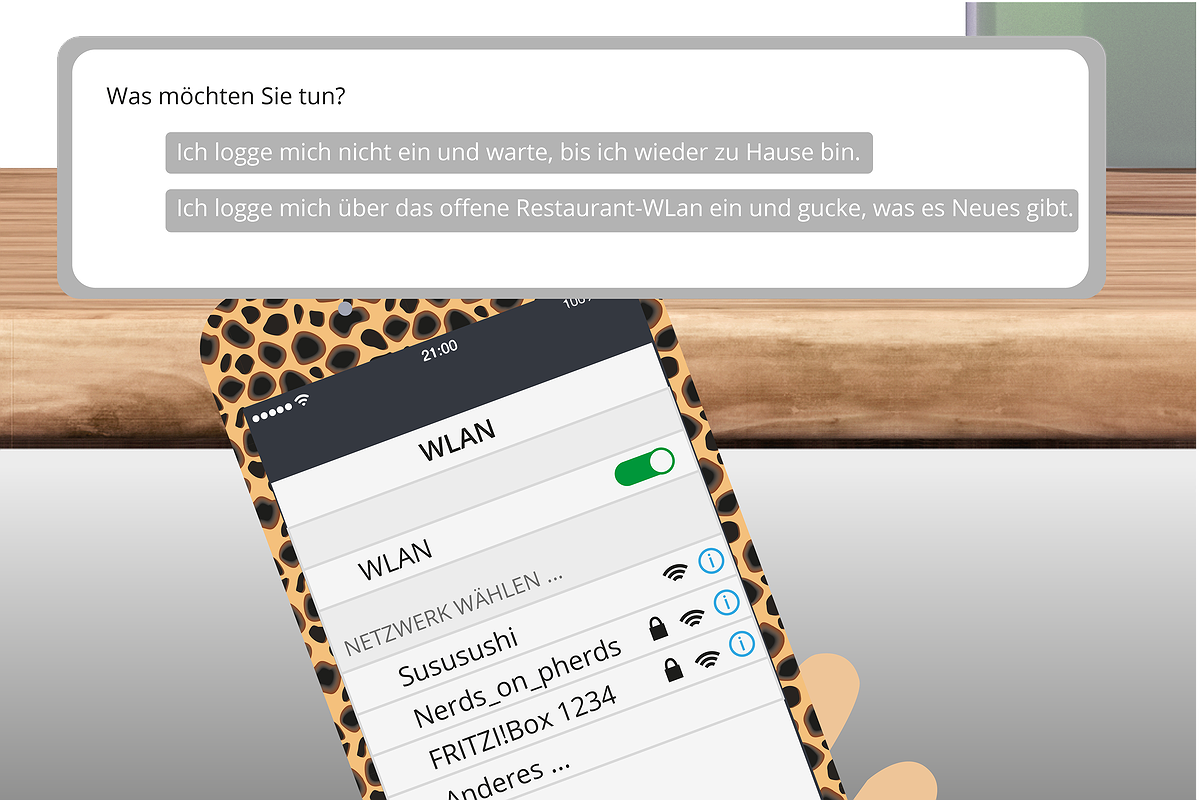

Lernen Sie, was es mit dem „fremden“ Menschen im Browser bzw. in der Mitte auf sich hat und was er da so macht. Lernen Sie weiterhin bestimmte Maßnahmen kennen, die Sie vor ihm schützen sollen und was getan werden sollte, damit dieser „Fremde“ keine Chance auf einen erfolgreichen Angriff bekommt.

Fallbeispiel für Man-in-the-Browser/ Middle-Attack

Definition & Vorgehen bei Man-in-the-Browser/Middle-Attack

Prävention für Man-in-the-Browser/ Middle-Attack

Lernen Sie hier den Unterschied zwischen dem Entziehen eines Dienst- und einem verteilten Entziehen eines Dienst-Angriffes kennen, wie bei diesen Attacken vorgegangen wird, wie Sie sie erkennen, sich davor schützen können und was zu tun ist, wenn Sie jemand Betroffenes sind.

Fallbeispiel DDoS

Definition & Vorgehen bei DDoS

Prävention vor DDoS

Lernen Sie in diesem Kurs den Unterschied zwischen Datei-Einschleusung und Dateiverzeichnis-Spionage kennen und wie diesen Attacken vorgebeugt werden kann.

Fallbeispiel File Inclusion & Directory Traversal

Definition und Vorgehen File Inclusion

Definition und Vorgehen Directory Traversal

Prävention und Erste Hilfe bei Fi & Dt

Erfahren Sie hier, wie Sie sich gegen das "Angeln" Ihrer persönlichen Daten schützen können. Lernen Sie außerdem, was Sie tun sollten, wenn Sie Opfer dieser Attacke geworden sind.

Fallbeispiel für Phishing

Definition & Vorgehen bei Phishing

Prävention und Erste Hilfe bei Phishing

Dieser Kurs beantwortet die Frage, was man unter einem webseitenübergreifenden Skripting versteht und wie Sie sich davor schützen können.

Fallbeispiel XSS

Definition und Vorgehen XSS

Prävention XSS

Lernen Sie hier, was es heißt, wenn der Puffer überläuft und wie dem vorgebeugt werden kann.

Fallbeispiel Pufferüberlauf (Buffer Overflow)

Definition und Vorgehen bei Pufferüberlauf (Buffer Overflow)

Prävention Pufferüberlauf (Buffer Overflow)

In diesem Kurs erlernen Sie, welche Parameter manipuliert werden können, wie diese Attacke ihren Lauf nimmt und wie ihr vorgebeugt werden kann.

Fallbeispiel Parameter Tampering

Definition und Vorgehen Parameter Tampering

Prävention Parameter Tampering

Erfahren Sie, wie Angriffe verlaufen, die systematisch gefundene Schwachstellen ausnutzen und was es diesbezüglich mit Zero-Day-Attacken auf sich hat. Zudem geben wir Ihnen Präventions- und kleine Hilfsmaßnahmen an die Hand.

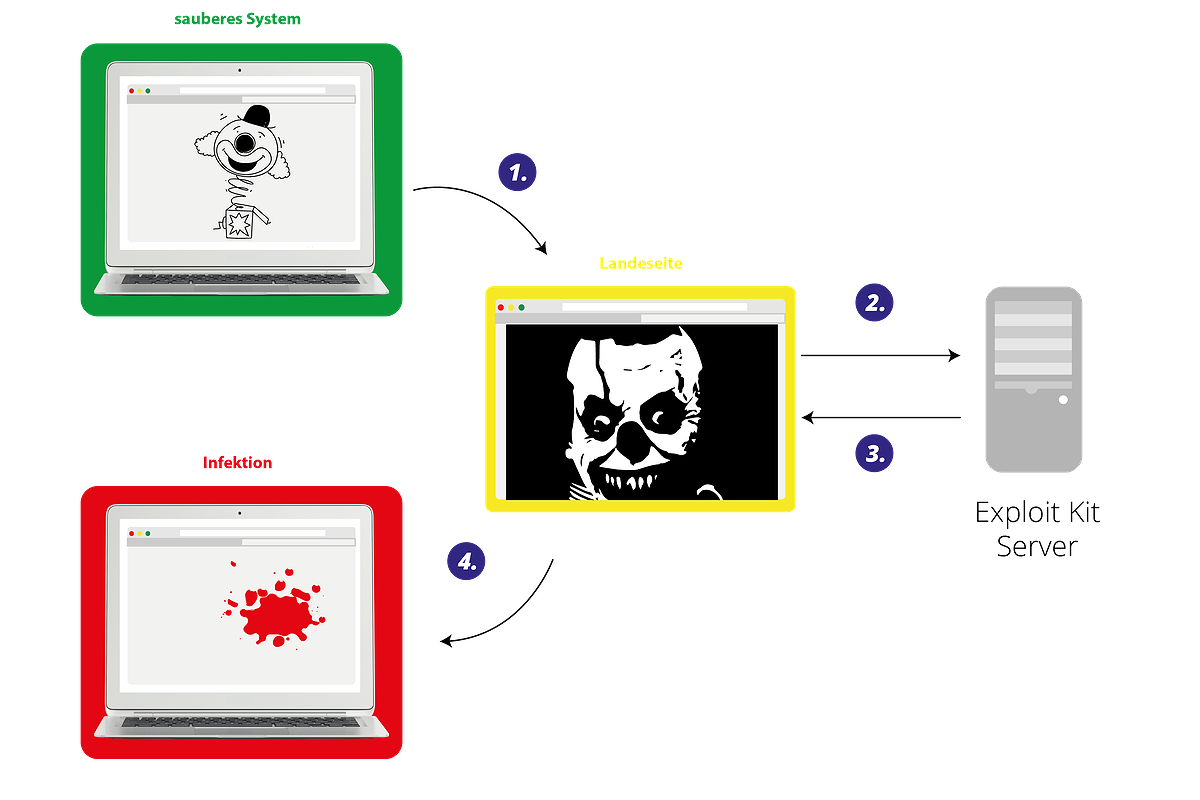

Fallbeispiel Exploit Kits

Definition & Vorgehen Exploit Kits

Prävention und Erste Hilfe Exploit Kits

Dieser Kurs bietet Ihnen Informationen darüber, was eine webseitenübergreifende Anfragenfälschung bedeutet und was Webseitenbetreiber alles beachten müssen, um ihre Webseiten gegen diese Attacke sicher zu gestalten

Fallbeispiel zu Cross Site Request Forgery

Definition und Vorgehen bei Cross Site Request Forgery

Prävention und erste Hilfe bei Cross Site Request Forgery

संस्करण 2.0.0.0

जून 3, 2020, 11:12 बजे - संस्करण 1.0.0.3

Update der Inhalte

Update der Inhalte

अक्टूबर 27, 2021, 8:46 बजे - संस्करण 2.3.0.3

Fehlerbehebung Passwortspiel

अक्टूबर 27, 2021, 4:39 बजे - संस्करण 2.3.0.4

Hillary ausgeblendet

अक्टूबर 28, 2021, 12:01 बजे - संस्करण 2.3.0.5

Hillary eingeblendet

दिसम्बर 20, 2021, 5:05 बजे - संस्करण 2.3.0.6

Ordner und aktive Lizenzen

मई 6, 2020, 9:23 बजे - संस्करण 1.0.0.0.0.1

Update Inhalte

Update Inhalte

5.0 5 का

0

0

0

0

0

cybernerd

Kurz und knackiger Kurs mit allen relevanten Informationen, Fallbeispielen und Maßnahmen. Hierbei ist es einfach, kondensiert und lehrreich umgesetzt. Ich verwende den Kurs in unserem produzierenden Unternehmen mit 370 Beschäftigten. Feedback und Nutzungsrate sind klasse!

विवरण:

Schützen Sie Ihr Unternehmen vor Angriffen durch Aufklärung Ihrer Mitarbeiter.

प्रदाताओं:

SupraTix GmbH

संस्करण:

3.0.0.2

कॉपीराइट:

© 2023 SupraTix GmbH

भाषा: हिन्दी:

Deutsch

Lokalisation:

चीन, स्विट्ज़रलैंड, ऑस्ट्रिया, जर्मनी

श्रेणियाँ:

Beschaffung , Einkauf , Kommunikation , Lernen , Personal , Verwaltung/ Infrastruktur

कारकिर्दगी स्तर:

धोखेबाज़

Alter:

0+

बुकिंग के:

2